Como gerente de TI, você desempenha um papel fundamental na proteção da sua organização contra ameaças de engenharia social. O desafio não é apenas proteger os sistemas e dados da empresa, mas também garantir que seus funcionários permaneçam informados e vigilantes contra essas táticas.

Se alguém em sua empresa recebesse um e-mail suspeito de um remetente desconhecido pedindo para clicar rapidamente em um link, eles o fariam? Graças às diversas sessões de treinamento em cibersegurança que se tornaram parte regular de muitas organizações hoje, há uma boa chance de que eles reconheçam essa tentativa maliciosa. Mas e se o e-mail viesse de um endereço dentro da empresa, solicitando urgentemente acesso a alguns documentos internos? A familiaridade com o nome do remetente e a natureza aparentemente oficial do pedido podem facilmente gerar confiança. E é exatamente isso que ataques de engenharia social como phishing aproveitam.

O pretexting é uma abordagem mais elaborada e paciente em comparação com o phishing tradicional. Ele se baseia em um pretexto ou história fabricada, mas crível, para enganar a vítima a divulgar informações ou realizar ações específicas. Isso pode incluir se passar por um colega de confiança, provedor de serviços ou figura de autoridade para ganhar a confiança da vítima e extrair informações. Muitas vezes, o atacante cria um rapport com seu alvo e se envolve em conversas prolongadas ou múltiplas interações para extrair gradualmente as informações desejadas sem levantar suspeitas.

|

Assalto cibernético em cassino Em setembro de 2023, o glamour de Las Vegas foi ofuscado por um tipo diferente de espetáculo, os ataques de engenharia social em cassinos renomados como MGM Resorts e Caesars Entertainment. Dados de clientes, incluindo carteiras de motorista e números de seguro social, foram roubados durante um ataque de engenharia social em larga escala. Como tudo aconteceu? Parece que os culpados (os grupos de hackers ALPHV e Scattered Spider) miraram na empresa de gerenciamento de identidade Okta. Eventualmente, conseguiram violar as defesas de cinco clientes desavisados da Okta, incluindo MGM e Caesars. O que é particularmente intrigante é a tática do segundo grupo. O Scattered Spider é conhecido por entrar em contato com equipes de segurança da informação de uma organização por telefone, fingindo ser um funcionário que precisa redefinir sua senha. "Eles geralmente têm a maioria das informações de que precisam antes dessa ligação para o helpdesk, esse é o último passo", revelou Marc Bleicher, um analista de segurança. É altamente provável que uma técnica similar de engenharia social também tenha sido usada para obter os dados dos gigantes dos cassinos de Las Vegas: nos últimos meses, a Okta relatou um padrão recorrente onde hackers se passaram por funcionários de empresas-alvo, manipulando habilmente os helpdesks de TI para fornecer acesso duplicado. Esses incidentes demonstram que o pretexting é uma ameaça substancial, não apenas para especialistas em TI, mas para todos os funcionários devem estar cientes. |

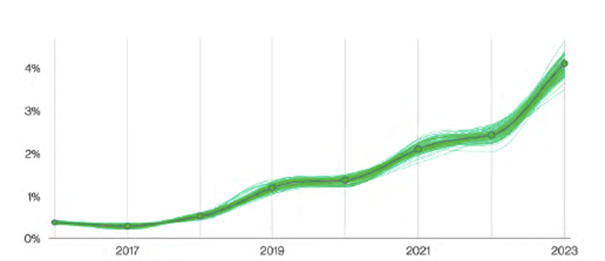

Para acompanhar os desenvolvimentos rápidos no campo do crime cibernético, é útil distinguir entre phishing e pretexting. De acordo com o relatório de violação de dados da Verizon de 2023, cerca da metade de todos os ataques de engenharia social são incidentes de pretexting, uma taxa que dobrou desde o ano anterior.

Variedades de ações em incidentes de engenharia social de acordo com o Relatório de Violação de Dados da Verizon de 2023

Embora o e-mail ainda represente a maioria dos ataques de engenharia social, eles também podem ocorrer através de mídias sociais e outros canais de comunicação. Não surpreendentemente, o uso de pretexting torna os ataques de engenharia social ainda mais bem sucedidos e, portanto, cada vez mais comuns. A quantia média roubada nessas ataques também aumentou nos últimos anos, alcançando £42.000 em 2022.

Incidentes de pretexting ao longo do tempo, de acordo com o Relatório de Violação de Dados da Verizon de 2023

Como funciona o pretexting?

Este golpe online depende de uma história fabricada para acessar informações ou ativos valiosos. E toda boa história precisa de personagens críveis e um enredo envolvente.

The character is the role the scammer plays in this fake story. The perpetrator typically impersonates someone with credibility and authority, such as the victim’s boss, a governmental institution, or a service provider. It is no exception that they even try to disguise as someone you know personally.

The plot is what gives this fabricated story the reasoning. The staged situations may be generic – e.g., a request for changing your password – or more specific, such as demanding to change the invoicing details of a vendor in corporate systems.

To make pretexting believable, attackers often use information gathered online about their targets' interests, professional details, or even personal relationships. According to a report from Omdia, approximately 100 minutes of simple Googling can provide hackers with enough information from public sources (mainly social media) to create a convincing story.

Next level: Business email compromise (BEC)

What makes the characters more believable and, therefore, the technique of pretexting even more dangerous, is the use of a seemingly legitimate email address or phone number the victim is familiar with. This is called business email compromise (BEC), a type of attack that relies on the ability to disguise as someone within the company or a trusted external partner. It comes in a variety of forms:

- Look-alike domains can have just a minor deviation in spelling from a legitimate email address, such as “conpany” instead of “company”, or “Ana” instead of “Anna”.

- Domain spoofing is a technique of faking the display name or email address by manipulating the email protocol (SMTP). SMTP can also allow the sender to define a different address when you hit reply, ensuring that they receive the responses.

- The attacker can also use an actual email or social media account that has been compromised, usually because of leaked credentials.

The most common goal of a BEC attack is to convince the target to send money to the attacker while believing that they are performing a legitimate, authorized business transaction. According to IBM, the average data breach cost from a BEC attack climbs to $4.89 million. This staggering number emphasizes the importance of understanding and combating these threats effectively.

Defending your company against pretexting and BEC attacks

While the tactics used in pretexting and BEC attacks are complex, the principles of defense remain the same as for any form of social engineering attack. Here is what your employees should know:

Caution and vigilance

Be cautious of unsolicited requests, especially those that demand urgency. Pause and evaluate the situation before proceeding.

Verification before action

Always verify the authenticity of requests, even if they appear to come from trusted sources. Use known contact information to confirm any unusual or sensitive demands.

Choosing established channels

In a corporate environment, communicate only through pre-approved communication channels.

Spotting inconsistencies

Be vigilant about inconsistencies in emails, such as unusual language, misspellings, or changes in writing style.

And here is what you, as a person responsible for cybersecurity within your company, can do:

Continuous education

Stay informed about evolving threats and attack techniques, and try to build strong cyber awareness in your company. Regular training can empower your team to recognize and respond to suspicious activities.

Safeguarding sensitive data

Protect your personal and organizational data through a strong password policy, multifactor authentication, encryption, and secure storage practices.

Preparation and response

Recognize that even with the best prevention measures, some attacks may succeed, so have a response plan in place to minimize damage and swiftly mitigate the effects in case of a successful attack.

Pretexting and BEC attacks stand as examples of the constant progress cybercriminals are – unfortunately – making. While there is no foolproof shield against cyber threats, arming yourself with awareness can go a long way. Remember, being secure is a journey. It's about minimizing risks, responding effectively when something slips through the cracks, and continually adapting to the ever-changing landscape of digital security.